AuthPoint Identity Security dostarcza kompleksowe środki ochronne, niezbędne do zabezpieczenia tożsamości, zasobów, kont i poufnych danych. Dzięki tym prostym w obsłudze, ekonomicznym i kompletnym rozwiązaniom do uwierzytelniania wieloskładnikowego oraz zarządzania poświadczeniami, Twoja firma może pracować bezpiecznie i bez obaw.

Do niedawna wszelkie dane były szczelnie zamknięte w murach organizacji. Posiadaliśmy lokalne serwery pocztowe, aplikacyjne, itd. Mając wszystko lokalnie, administratorom było łatwiej zarządzać dostępem, który jest prostszy, gdy znajduje się w zasięgu wzroku, ale z biegiem czasu dane uległy rozproszeniu. W 2019 r. mogliśmy zaobserwować wzrost migracji do chmur lub nawet już całe obciążenie pracą znajduje się w chmurach. Mamy zdalne odziały, pracowników na pracy zdalnej lub partnerów biznesowych, outsourcing albo jakieś urządzenia IoT, które są zainstalowane w publicznej infrastrukturze i służą mieszkańcom czy też naszym klientom.

.png?1712841091031)

W tej sytuacji straciliśmy już argument fizycznej czy wizualnej kontroli. Nie zawsze jesteśmy pewni tego, że w logach zobaczymy upoważnionego użytkownika korzystającego ze swoich poświadczeń i uprawnionego do zasobów firmy.

Technologie MFA czy zarządzanie tożsamością pozwalają nam upewnić się, że faktycznie tych poświadczeń używa osoba, która rzeczywiście powinna je mieć.

Według raportu Arizona, czyli Data Breach Investigation za rok 2022 pod kątem głównych wektorów i incydentów oraz włamań, na szczycie znajduje się wykradanie danych uwierzytelniających. Żyjemy w takich czasach, że zagrożenia, które są tworzone nawet już przy pomocy sztucznej inteligencji, dotyczą głównie danych uwierzytelniających. Hackerzy stosują coraz to nowsze metody phishingu czy socjotechniki. Płynie z tego taki wniosek, że musimy bardzo mocno zaopiekować się tym obszarem, aby nie dopuszczać do włamań, które mogą się skończyć straceniem własności intelektualnej bądź utrudnianiem w pracy.

.png?1712841175531)

AuthPoint samo w sobie zostało wprowadzone w 2018 r. Producent tego rozwiązania, czyli WatchGuard, wszedł w kolejną gałąź przemysłu IT security. Do firewalli i WiFi dodał usługę autoryzacji wieloskładnikowej, która od początku dość mocno odbiegała od innych dostępnych rozwiązań na rynku, zawierając w sobie proste mechanizmy, ale pozwalające na to, by zostać zauważonymi. Przez okres ostatnich pięciu lat MFA zostało rozbite na dwa wektory, czyli zamiast ogólnie MFA mamy dwie gałęzie AuthPoint. Pojawiło się MFA, czyli usługa, dzięki której będziemy mogli dodać autoryzację wieloskładnikową do logowania na serwery, komputery, aplikacje czy połączenia VPN.

W drugiej gałęzi otrzymujemy narzędzie, które pozwoli nam zarządzać hasłami, udostępniać te hasła i też monitorować tzw. Dark Web, czyli nieindeksowaną część Internetu, aby sprawdzić czy gdzieś w wycieku nie wystąpiły jakieś loginy, które są skojarzone z naszą domeną podstawową. W ramach Dark Web Monitoring możemy monitorować do trzech naszych domen. Oczywiście możemy je na bieżąco weryfikować. Istnieje bardzo dużo stron, oferujących wiele informacji odnośnie do ostatnich wycieków, ale zmusi nas to do ręcznej pracy. Będziemy musieli wejść w określone witryny, zweryfikować je samodzielne i prowadzić własne śledztwo.

W przypadku rozwiązania od WatchGuard, możemy uruchomić funkcję, która będzie automatycznie wychwytywać takie informacje.

W tabeli poniżej mamy zestawienie zawartości MFA i Total Identity, która zawiera menadżera haseł. To co uzyskaliśmy od producenta w nowej wersji, to korporacyjny menedżer haseł, czyli tzw. vault – sejf, w którym przechowywane są zaszyfrowane poświadczenia. W ramach vaulta użytkownik posiada swoją sferę prywatną oraz korporacyjną, tak aby mógł oddzielić swoje własne rzeczy od kont, które będzie współdzielił z innymi pracownikami, administratorami czy po prostu innymi współpracownikami.

.png?1712841239179)

Aplikacja AuthPoint oprócz tego, że pozwoli też na organizacyjne zabezpieczenie dostępów, to użytkownikowi umożliwi zadbanie o własne rzeczy. Możemy uruchomić obsługę tokenów kit party, czyli użytkownik skorzysta z wieloskładnikowej autentykacji na Twitterze/X, Facebooku lub w innych usługach, z których skorzysta prywatnie. Ogólnie rzecz biorąc, ochronimy naszą firmę, ale też pracowników przez nieprzyjemnymi zdarzeniami.

Możemy też skorzystać z automatycznego uzupełniania witryn. Zapiszemy hasła bądź też uruchomimy automatyczne logowanie do systemów i udostępnimy użytkownikowi portal, w którym będzie miał wystawioną aplikację. Automatycznie zaloguje użytkownika do systemu, jeśli przez określony portal się do niej dostanie.

Tutaj przypomnimy sobie jakie możliwości ma MFA od WatchGuarda, ale przede wszystkim to, w jakim momencie i na jakiej płaszczyźnie zaczyna ono działać.

Załóżmy, że dochodzi do jakiejś ingerencji w nasze systemy, ataku. Ktoś wykrada dane, modyfikuje je, dokonuje ich enkrypcji, itp. Ogólnie chodzi o szeroko pojętą szkodliwą działalność. Własne dochodzenie rozpoczynamy od rekonesansu, robimy rozpoznanie, jaka to jest organizacja oraz kto może być użytkownikiem. Słowem, gromadzimy te informacje, tworzymy ich zestawienie. Atakujący próbuje uzyskać dane uwierzytelniające czy to w oparciu o phishing czy też inne metody, a następnie próbuje rozpoznać środowiska na takim poziomie, aby nie zostać wykrytym przez systemy. Po prostu sprawdza czy w określonym środowisku jest coś, co może go zainteresować. Jeśli okaże się, że tak, to stara się uzyskać eskalację uprawnień, które pozwolą mu przeprowadzić dowolną akcję w określonych systemach czy też sieciach. Jeśli uzyska eskalację, w tym momencie może przejść do ataku i próbować nam zaszkodzić.

W przypadku 2FA (two-factor authentication), czyli jej poprzednika, przeprowadzenie ataku było prostsze, natomiast obecnie używając technologii MFA, wymagamy czegoś więcej niż po prostu wpisanie loginu i hasła. Będziemy dokładniej weryfikować tożsamość. Możemy tego dokonać na kilka sposobów.

Obecnie popularny jest termin ZTNA, czyli Zero Trust Network Access i w przypadku AuthPointa karzemy użytkownikowi autoryzować się swoim unikalnym tokenem. Token stanie się identyfikatorem. W tym przypadku, aby użytkownik mógł odblokować żądanie dostępu, będzie musiał dostać się do swojego telefonu. W obecnych czasach, np. poprzez rozwiązania MDM wymuszamy blokady wszelakie czy to będzie FaceID, biometria czy klasyczny kod. Użytkownik będzie musiał odblokować swój telefon do tej aplikacji, zaakceptować notyfikację push, aby uzyskać dostęp do systemu.

Jednak, ataki typu MFA Fatigue (dosł. „zmęczenie uwierzytelnianiem wielopoziomowym”) może spowodować, że coś umknie. W nocy otrzymujemy sporą ilość powiadomień na zasadzie: „Czy to Ty się właśnie logujesz?”. Z ludzkiej natury wynika, że w którymś momencie chcemy w końcu odpocząć, położyć się spać, więc nieumyślnie potwierdzimy jakąś operację i damy dostęp. Natomiast, w ramach aplikacji AuthPoint mamy określone wartości. Po przekroczeniu pewnego progu aplikacja już nie będzie wysyłała tych notyfikacji i zamiast tego zwróci nam zapytanie czy faktycznie to my próbujemy uzyskać dostęp, bo jest ich duża ilość. Nie będzie to już w formie alertu, tylko my będziemy musieli wejść do tej aplikacji i dopiero wtedy to powiadomienie zobaczymy. Jest to dosyć proste i skuteczne rozwiązanie w takiej sytuacji.

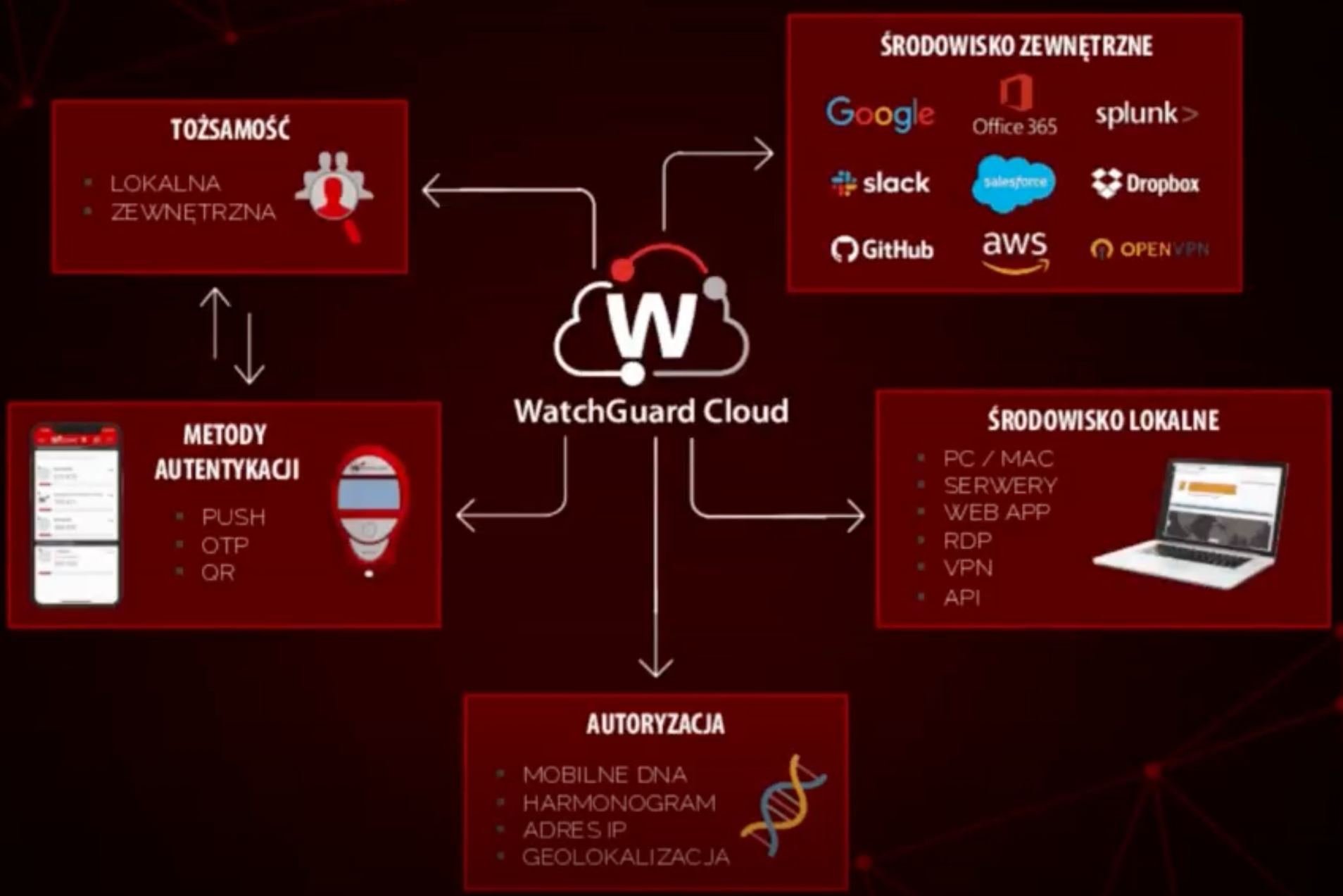

Teraz przyjrzymy się ekosystemowi tego rozwiązania. Zastanowimy się, gdzie możemy go użyć oraz zaimplementować. Zaczynamy od tożsamości, czyli jakiego typu użytkowników mamy w tej aplikacji.

W tym rozwiązaniu możemy tworzyć unikalnych użytkowników, którzy będą uczestniczyć tylko w ramach tej aplikacji, ale również możemy importować ich z zewnętrznych ośrodków autoryzacji, np. Radius, LDAP czy Active Directory. Aplikacja umożliwia też zautomatyzowanie tego wdrożenia zarówno poprzez ręczne identyfikowanie użytkowników jak i synchronizację użytkowników z określonej grupy czy LDAP-a danej jednostki organizacyjnej.

Co do metod autentykacji oprócz tego, że mamy aplikację typu AuthPoint, która jest tokenem software’owym, pozwala ona na integrację z tokenami sprzętowymi bądź skorzystania z producentów firm trzecich, jeśli spełniają określone normy.

Co do środowisk zewnętrznych, dzięki integracji z protokołami typu OAuth lub SAML możemy połączyć aplikacje za pomocą tychże protokołów. Dzięki temu użytkownik autoryzujący się do takiego portalu za pomocą AuthPoint lub powiadomienia push albo kodu OTP, który użytkownik czyta w aplikacji lub kodu QR, który będzie musiał zeskanować, aplikacja zdefiniuje go i zwróci kod dostępowy.

Co więcej, jako użytkownik mamy do dyspozycji metody zarówno online jak i offline, ponieważ czasami może wystąpić sytuacja, że nie będziemy mieli dostępu do Internetu w telefonie, tak abyśmy otrzymali powiadomienie push. Wówczas skorzystamy z OTP lub zeskanowania kodu QR.

Na grafice poniżej wyróżniono z jakimi zewnętrznymi dostawcami aplikacja może się integrować za pomocą SAML lub OAuth. Pozwala na zautomatyzowanie procesu w połączeniu z SalesForce, Slackiem lub Office 365. Dzięki temu użytkownik, logując się do AuthPoint, może być automatycznie autoryzowany we wszystkich naszych usługach wspierających Single sign-on.

W przypadku środowisk lokalnych, mamy możliwość skorzystania z nakładki autoryzacyjnej, np. na jednostki pracownicze. W momencie, gdy użytkownik przychodzi do biura lub pracuje zdalnie, włącza komputer, wpisuje poświadczenia systemowe, aby uzyskać dostęp do systemu, wówczas pojawia się monit AuthPointa i pracownik musi zaakceptować powiadomienie push lub wpisać kod OTP, aby potwierdzić swoją tożsamość. Taka metoda eliminuje wypisywanie haseł na karteczkach i umieszczanie ich w zasięgu sprzętu. Jest też możliwość implementowania AuthPointa w aplikacjach webowych. Jako użytkownik mamy do dyspozycji obsługę API, która dodatkowo podniesie bezpieczeństwo usług weryfikowania tożsamości. Będzie to użyteczne w momencie, gdy wystawiamy wewnętrzną aplikację na świat dla pracowników zdalnych i przy tym chcemy mocno ograniczyć do niej dostęp pomimo to, że jest dostępna w publicznym Internecie.

Co więcej, mamy do dyspozycji zabezpieczone połączenie RTP dzięki podwójnej autentykacji na PC lub Mac, czyli do usługi RDSA na Active Directory możemy dodać AuthPointa i wtedy każda osoba korzystająca z usług terminali będzie musiała dokonywać dodatkowej autoryzacji. Istnieje także możliwość skorzystania z Active Directory Federation Services i użycia AuthPointa w Active Directory jako ośrodka autoryzacji. W tym momencie w każdej sytuacji, w której będziemy chcieli autoryzować się w obrębie naszego Active Directory, wymusi to na nas używanie autentykacji wieloskładnikowej jako uzupełnienie.

W sytuacji, gdy użytkownik straci telefon, zostanie on uszkodzony lub po prostu nie ma dostępu do niego, wtedy mamy do dyspozycji specjalną procedurę forget token, za pomocą, której administrator może indywidualnie pozwolić danej osobie w jakichś ramach czasowych na dostęp.

Autoryzację możemy uzupełnić o różne mechanizmy poprzez, np. geolokalizację, czyli próby autoryzacji aplikacji będę akceptowane tylko z adresów klasy adresów IP, którego lokalizacje będą przypadały chociażby na Polskę lub Unię Europejską. Możemy dodać też inne kraje, co do których mamy pewność, że ktoś będzie się z nich łączyć. Należy też pamiętać, że można taką geolokalizację można obejść, zmieniając swój adres IP lub za pomocą prostego, osobistego VPN-a. Natomiast, praca polega na tym, aby utrudniać takie praktyki, ale trzeba mieć świadomość, że mogą kiedyś się powieść.

Co więcej, jeśli użytkownik wróci z pracy zdalnej i usługa wykryje, że on próbuje dokonać autoryzacji z adresu publicznego naszej organizacji, w tym momencie ona zrezygnuje z MFA. Jeśli w firmie wpisujemy login i hasło bądź korzystamy z menedżera haseł i MFA daje nam dostęp, nie zwraca powiadomienia push. Gdy poprosimy o dostęp z domu, hotelu lub innego miejsca, pojawi się konieczność skorzystania z podwójnej autoryzacji, ponieważ ta lokalizacja nie należy już do zaufanych.

To zabezpieczenie przed klonowaniem aplikacji lub urządzeń. Ten mechanizm sprawia, że aplikacja w momencie instalowania w systemie Android lub iOS wyciąga z systemu określone losowe dane unikalne, np. adresy MAC, wewnętrzne wartości podzespołów. Z tych losowo wybranych wartości mechanizm tworzy swój unikalny klucz, dokonuje enkrypcji i w tym momencie, gdy generujemy te kody, one są modyfikowane o składnik mobilnego DNA, czyli o te unikalne składniki w danym sprzęcie.

.png?1712841473689)

Dzięki temu w sytuacji, gdy ktoś sklonuje tę aplikację i nawet przeniósłby ją na ten sam model telefonu, to kod OTP będzie odbiegał od naszego, pomimo tej samej aplikacji, identycznego usera. W momencie logowania do systemu kod OTP nie zadziała i powiadomienie push nigdy nie spłynie.

Interesujesz się usługą MFA dla swojej firmy? Zapoznaj się z ofertą produktową!